В

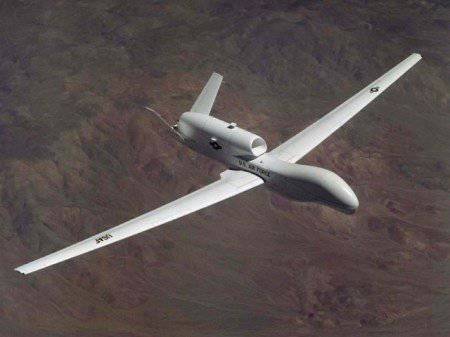

декабре прошлого года Иран представил средствам массовой информации

пресс-релиз, в котором говорилось об успешном перехвате американского

беспилотного летательного аппарата типа RQ-170 Sentinel. Среди прочих

версий о перехвате аппарата фигурировала и та, что касалась

использования специальной электроники, заглушивший сигнал спутников

системы GPS и подменившей его своим. В результате этих действий

беспилотник в автоматическом режиме, ориентируясь по глобальной системе

навигации, начал возвращение домой. Поскольку истинный сигнал спутников

был заглушен ложным, то RQ-170 сел на иранский аэродром, приняв его за

свой «родной». Однако это только версия, хотя и достаточно

правдоподобная. Первые сообщения о таком способе перехвата поступили

вскоре после публикации пресс-релиза и делались они со ссылкой на

некоего иранского инженера, якобы имеющего самое прямое отношение к

операции по перехвату.

В

декабре прошлого года Иран представил средствам массовой информации

пресс-релиз, в котором говорилось об успешном перехвате американского

беспилотного летательного аппарата типа RQ-170 Sentinel. Среди прочих

версий о перехвате аппарата фигурировала и та, что касалась

использования специальной электроники, заглушивший сигнал спутников

системы GPS и подменившей его своим. В результате этих действий

беспилотник в автоматическом режиме, ориентируясь по глобальной системе

навигации, начал возвращение домой. Поскольку истинный сигнал спутников

был заглушен ложным, то RQ-170 сел на иранский аэродром, приняв его за

свой «родной». Однако это только версия, хотя и достаточно

правдоподобная. Первые сообщения о таком способе перехвата поступили

вскоре после публикации пресс-релиза и делались они со ссылкой на

некоего иранского инженера, якобы имеющего самое прямое отношение к

операции по перехвату.В самом начале июля текущего года из США поступила новая информация, которую в некоторой мере можно считать доказательством возможности описанного выше способа перехвата. Выяснилось, что уже несколько лет назад американские военные предполагали такой ход событий. В связи с этим для всех желающих был открыт конкурс. Для получения премии в тысячу долларов энтузиасты должны были каким-либо образом взломать систему управления беспилотного летательного аппарата и подчинить его своей воле. Первыми с задачей справились сотрудники Техасского университета. «Атаке» группы ученых под руководством Тодда Хамфриза подвергся беспилотный вертолет, используемый университетом для различных заданий.

Методика проведенного перехвата получила название «спуфинг» (от spoof – обман). Суть способа заключается в том, что специальный передатчик формирует радиосигнал особой конфигурации, который подается на беспилотник. Параметры этого сигнала полностью аналогичны характеристикам сигналов, излучаемым спутниками системы GPS. Разница в сигналах заключается в том, что прибор-спуфер провоцирует неправильное определение навигатором БПЛА своих координат. Таким образом, аппарат перестает понимать, где именно он находится. Возможностей для применения этой методики множество. К примеру, если электроника беспилотника имеет возможность автоматического возвращения на свой аэродром, то можно заглушить сигналы с поста управления и «подсунуть» скорректированный GPS-сигнал. В результате этих действий аппарат «заблудится» и сядет на тот аэродром, координаты которого будут соответствовать заложенным в программу возвращения. Именно таким методом, по непроверенной информации, воспользовались иранцы для перехвата «Сентинела».

Утверждается, что созданный в Техасском университете прибор под названием GPS Spoofer путем подмены сигнала способен повлиять на ход автоматического полета беспилотника и даже спровоцировать аварию. Для последнего спуфер выдает сигнал, соответствующий координатам местности с другим рельефом. Из-за несоответствия электронной карты места, координаты которого получает аппарат, и фактического рельефа БПЛА запросто может «не заметить» перед собой гору и врезаться в нее. Но куда больший интерес представляют другие аспекты нового прибора. По заявлениям разработчиков, GPS-спуфер может быть собран буквально в домашних условиях. Все электронные компоненты, используемые в нем, имеются в свободной продаже в соответствующих магазинах. Единственной проблемой для широкого распространения спуферов является специфическое программное обеспечение. Сотрудники Техасского университета стараются соблюдать секретность, однако полностью исключать возможность утечек не стоит. Кроме того, Хамфриз полагает, что создание такого прибора не является чем-то сверхсложным и недоступным для людей с соответствующими навыками и умениями.

Выходит, при наличии нужных электронных компонентов и таланта к написанию программ практически каждый желающий может соорудить свой собственный приборчик для подмены сигналов GPS. В первую очередь, такая возможность может ударить по гражданским навигаторам. Простые граждане, авиаперевозчики и т.п. используют незашифрованный сигнал GPS. Соответственно, их навигаторы в значительной мере подвержены воздействию спуферов. Если же брать военных НАТО, то в их распоряжении имеется немалое количество навигаторов, поддерживающих шифрование сигнала. Такая аппаратура теоретически не боится спуферов. Единственная неприятность, которая может случиться – сигнал прибора для «перехвата» будет настолько сильным, что навигатор не сможет получить информацию со спутника. Однако с этой задачей могут справиться и более простые средства радиоэлектронной борьбы, ведь для простого глушения неугодного сигнала вовсе не обязательно выдавать в эфир что-то помимо шума. Тем не менее, вероятность применения спуферов против специальной аппаратуры тоже существует. Если системы шифрования сигнала созданы человеком, то другой человек может их взломать. Таким образом, программное обеспечение GPS-спуфера можно перепрограммировать и довести до соответствующего состояния, после чего аппарат будет способен работать по различным «целям».

По результатам нескольких пробных перехватов комиссия Пентагона пришла к выводу о принципиальной жизнеспособности созданной в Техасском университете системы. Группа ученых получила обещанный приз в тысячу долларов. Конечно, это не столь большая сумма, чтобы ради нее совершать большие открытия. В то же время, успешное разрешение поставленной задачи вполне может привести команду Т. Хамфриза к новым заказам на исследования с куда большими бюджетами. Очевидно, техасским ученым действительно предстоит хорошо поработать. С 2009 года американские военные ведут сразу несколько проектов, целью которых является обеспечение повышенной безопасности радиоканалов связи, в том числе и каналов управления беспилотными летательными аппаратами. Толчком к развертыванию этих работ стал опыт иракской войны. В 2009 году выяснилось, что иракские боевики уже около года принимают и просматривают видеосигнал, идущий с американских БПЛА. Для этого им не понадобились какие-либо особенные средства: только компьютер со спутниковым тюнером, спутниковая тарелка и программа для «спутниковой рыбалки». Весь комплекс оборудования для перехвата сигнала, включая программное обеспечение, обходился менее чем в тысячу долларов.

После того, как факт перехвата сигнала вскрылся, американцы переработали системы связи своих беспилотников. Теперь RQ-1 Predator, RQ-9 Reaper и все новые БПЛА используют зашифрованный канал передачи данных. Декабрьский инцидент с аппаратом RQ-170 Sentinel только подстегнул исследования в области безопасности. В 2015 году американское правительство собирается разрешить эксплуатацию беспилотных аппаратов в экстренных службах и охранных организациях. Очевидно, что эта новая сфера деятельности БПЛА привлечет внимание различной публики с недобрыми намерениями. Поэтому работы по шифрованию сигнала и его защите от перехвата должны быть активизированы и доведены до логического конца.

По материалам сайтов:

http://bbc.co.uk/

http://inosmi.ru/

http://lenta.ru/